IPSec VPN原理及配置案例

一、IPSec VPN简介

起源:

随着Internet的发展,越来越多的企业直接通过Internet进行互联,但由于IP协议未考虑安全性,而且Internet上有大量的不可靠用户和网络设备,所以用户业务数据要穿越这些未知网络,根本无法保证数据的安全性,数据易被伪造、篡改或窃取。因此,迫切需要一种兼容IP协议的通用的网络安全方案。

为了解决上述问题,IPSec(Internet Protocol Security)应运而生。IPSec是对IP的安全性补充,其工作在IP层,为IP网络通信提供透明的安全服务。

定义:

IPSec是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议。它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合,包括认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating Security Payload)两个安全协议、密钥交换和用于验证及加密的一些算法等。通过这些协议,在两个设备之间建立一条IPSec隧道。数据通过IPSec隧道进行转发,实现保护数据的安全性。

二、IPSec协议框架

1、安全联盟

安全联盟SA(Security Association)是通信对等体间对某些要素的协定,它描述了对等体间如何利用安全服务(例如加密)进行安全的通信。这些要素包括对等体间使用何种安全协议、需要保护的数据流特征、对等体间传输的数据的封装模式、协议采用的加密和验证算法,以及用于数据安全转换、传输的密钥和SA的生存周期等。

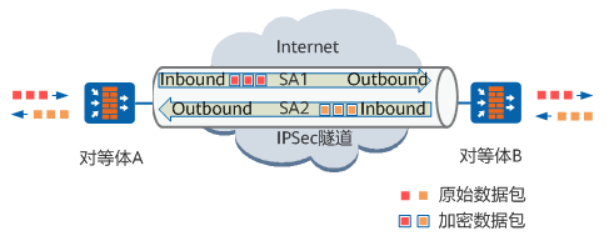

IPSec安全传输数据的前提是在IPSec对等体(即运行IPSec协议的两个端点)之间成功建立安全联盟。IPSec安全联盟简称IPSec SA,由一个三元组来唯一标识,这个三元组包括安全参数索引SPI(Security Parameter Index)、目的IP地址和使用的安全协议号(AH或ESP)。其中,SPI是为唯一标识SA而生成的一个32位比特的数值,它被封装在AH和ESP头中。IPSec SA是单向的逻辑连接,通常成对建立(Inbound和Outbound)。因此两个IPSec对等体之间的双向通信,最少需要建立一对IPSec SA形成一个安全互通的IPSec隧道,分别对两个方向的数据流进行安全保护

2、安全协议

IPSec使用认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating Security Payload)两种IP传输层协议来提供认证或加密等安全服务。

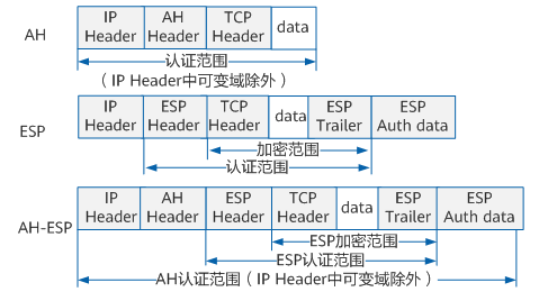

AH协议:AH仅支持认证功能,不支持加密功能。AH在每一个数据包的标准IP报头后面添加一个AH报文头,如封装模式所示。AH对数据包和认证密钥进行Hash计算,接收方收到带有计算结果的数据包后,执行同样的Hash计算并与原计算结果比较,传输过程中对数据的任何更改将使计算结果无效,这样就提供了数据来源认证和数据完整性校验。AH协议的完整性验证范围为整个IP报文。

ESP协议:ESP支持认证和加密功能。ESP在每一个数据包的标准IP报头后面添加一个ESP报文头,并在数据包后面追加一个ESP尾(ESP Trailer和ESP Auth data),如封装模式所示。与AH不同的是,ESP将数据中的有效载荷进行加密后再封装到数据包中,以保证数据的机密性,但ESP没有对IP头的内容进行保护,除非IP头被封装在ESP内部(采用隧道模式)。

3、封装模式

传输模式:

在传输模式中,AH头或ESP头被插入到IP头与传输层协议头之间,保护TCP/UDP/ICMP负载。由于传输模式未添加额外的IP头,所以原始报文中的IP地址在加密后报文的IP头中可见。

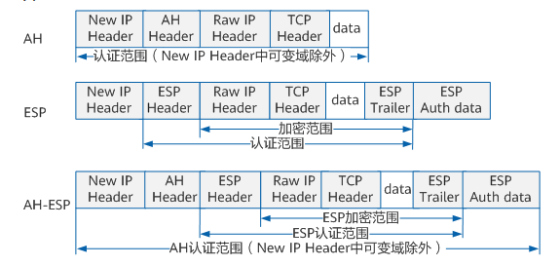

隧道模式:

在隧道模式下,AH头或ESP头被插到原始IP头之前,另外生成一个新的报文头放到AH头或ESP头之前,保护IP头和负载。

传输模式和隧道模式的区别在于

•从安全性来讲,隧道模式优于传输模式。它可以完全地对原始IP数据包进行验证和加密。隧道模式下可以隐藏内部IP地址,协议类型和端口。

•从性能来讲,隧道模式因为有一个额外的IP头,所以它将比传输模式占用更多带宽。

•从场景来讲,传输模式主要应用于两台主机或一台主机和一台VPN网关之间通信;隧道模式主要应用于两台VPN网关之间或一台主机与一台VPN网关之间的通信。

三、配置案例-IKE协商IPSec VPN隧道

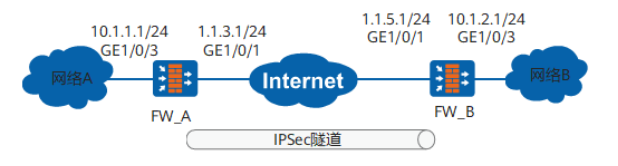

组网图

FW_A的配置脚本:

#

sysname FW_A

#

acl number 3000

rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

#

ipsec proposal tran1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal 10

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

#

ike peer b

pre-shared-key %@%@'OMi3SPl%@TJdx5uDE(44*I^%@%@

ike-proposal 10

remote-address 1.1.5.1

#

ipsec policy map1 10 isakmp

security acl 3000

ike-peer b

proposal tran1

#

interface GigabitEthernet1/0/3

undo shutdown

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet 1/0/1

undo shutdown

ip address 1.1.3.1 255.255.255.0

ipsec policy map1

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/3

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

ip route-static 1.1.5.0 255.255.255.0 1.1.3.2

ip route-static 10.1.2.0 255.255.255.0 1.1.3.2

#

security-policy

rule name policy1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 mask 255.255.255.0

destination-address 10.1.2.0 mask 255.255.255.0

action permit

rule name policy2

source-zone untrust

destination-zone trust

source-address 10.1.2.0 mask 255.255.255.0

destination-address 10.1.1.0 mask 255.255.255.0

action permit

rule name policy3

source-zone local

destination-zone untrust

source-address 1.1.3.1 mask 255.255.255.255

destination-address 1.1.5.1 mask 255.255.255.255

action permit

rule name policy4

source-zone untrust

destination-zone local

source-address 1.1.5.1 mask 255.255.255.255

destination-address 1.1.3.1 mask 255.255.255.255

action permit

#

return

FW_B的配置脚本:

#

sysname FW_B

#

acl number 3000

rule 5 permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

#

ipsec proposal tran1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal 10

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

#

ike peer a

pre-shared-key %@%@W[QD:1tV\'f"!1W&yrX6v$B>%@%@

ike-proposal 10

remote-address 1.1.3.1

#

ipsec policy map1 10 isakmp

security acl 3000

ike-peer a

proposal tran1

#

interface GigabitEthernet1/0/3

undo shutdown

ip address 10.1.2.1 255.255.255.0

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.5.1 255.255.255.0

ipsec policy map1

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/3

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

ip route-static 1.1.3.0 255.255.255.0 1.1.5.2

ip route-static 10.1.1.0 255.255.255.0 1.1.5.2

#

security-policy

rule name policy1

source-zone trust

destination-zone untrust

source-address 10.1.2.0 mask 255.255.255.0

destination-address 10.1.1.0 mask 255.255.255.0

action permit

rule name policy2

source-zone untrust

destination-zone trust

source-address 10.1.1.0 mask 255.255.255.0

destination-address 10.1.2.0 mask 255.255.255.0

action permit

rule name policy3

source-zone local

destination-zone untrust

source-address 1.1.5.1 mask 255.255.255.255

destination-address 1.1.3.1 mask 255.255.255.255

action permit

rule name policy4

source-zone untrust

destination-zone local

source-address 1.1.3.1 mask 255.255.255.255

destination-address 1.1.5.1 mask 255.255.255.255

action permit

#

return

上一篇: BGP原理

下一篇: IPSec VPN技术

闽公网安备 35012102500533号

闽公网安备 35012102500533号