防火墙NAT配置案例

1、了解双向NAT

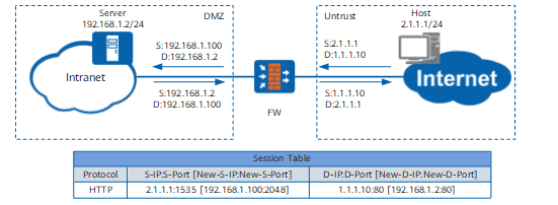

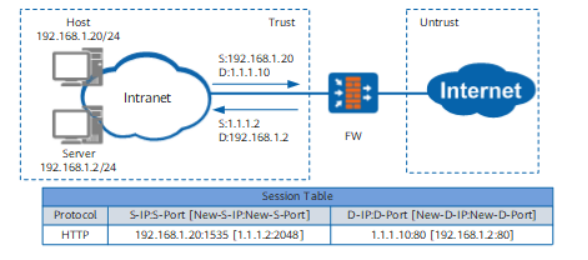

双向NAT指的是在转换过程中同时转换报文的源信息和目的信息。双向NAT不是一个单独的功能,而是源NAT和目的NAT的组合。双向NAT是针对同一条流,在其经过防火墙时同时转换报文的源地址和目的地址。双向NAT主要应用在以下两个场景。

外网用户访问内部服务器

私网用户访问内部服务器

2、配置案例

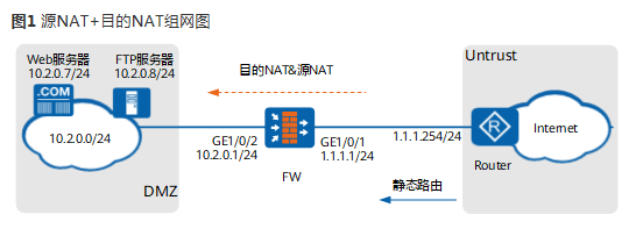

某公司在网络边界处部署了FW作为安全网关。为了使私网Web服务器和FTP服务器能够对外提供服务,需要在FW上配置目的NAT。除了公网接口的IP地址外,公司还向ISP申请了IP地址(1.1.10.10,1.1.10.11)作为内网服务器对外提供服务的地址。同时,为了简化内部服务器的回程路由配置,通过配置源NAT策略,使内部服务器缺省将回应报文发给FW。网络环境如图1所示,其中Router是ISP提供的接入网关。

FW的配置脚本:

#

sysname FW

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.2.0.1 255.255.255.0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

#

firewall interzone dmz untrust

detect ftp

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

ip route-static 1.1.10.10 255.255.255.255 NULL0

ip route-static 1.1.10.11 255.255.255.255 NULL0

#

nat address-group addressgroup1 0

mode pat

route enable

section 0 10.2.0.10 10.2.0.15

#

destination-nat address-group addressgroup2 0

section 10.2.0.7 10.2.0.8

#

security-policy

rule name policy1

source-zone untrust

destination-zone dmz

destination-address 10.2.0.0 24

action permit

#

nat-policy

rule name policy_nat1

source-zone untrust

destination-address range 1.1.10.10 1.1.10.11

service http

service ftp

action source-nat address-group addressgroup1

action destination-nat static address-to-address address-group addressgroup2

#

return

二、配置NAT Server

双出口环境下公网用户通过NAT Server访问内部服务器配置案例:

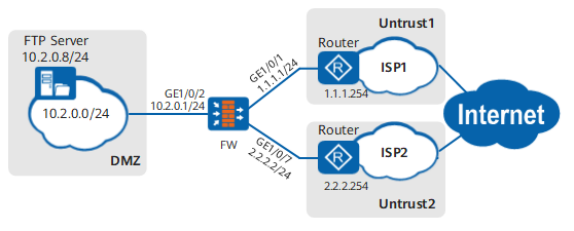

1、组网需求

如图1所示,某公司在网络边界处部署了FW作为安全网关,通过两个ISP接入Internet。为了使私网FTP服务器能够对外提供服务,需要在FW上配置指定zone参数的NAT Server功能。除了公网接口的IP地址外,公司还向ISP1和ISP2分别申请了1.1.1.10和2.2.2.10作为内网服务器对外提供服务的地址。网络环境如图1所示,其中Router是ISP1和ISP2提供的接入网关。

2、配置思路

配置接口IP地址和安全区域,完成网络基本参数配置。

配置安全策略,允许外部网络用户访问内部服务器。

配置NAT Server。

在GigabitEthernet 1/0/1和GigabitEthernet 1/0/7上配置源进源出功能和默认网关。

3、配置脚本

#

sysname FW

#

nat server policy_ftp1 0 zone untrust1 protocol tcp global 1.1.1.10 ftp inside 10.2.0.8 ftp no-reverse unr-route

nat server policy_ftp2 1 zone untrust2 protocol tcp global 2.2.2.10 ftp inside 10.2.0.8 ftp no-reverse unr-route

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.1.1 255.255.255.0

redirect-reverse next-hop 1.1.1.254

gateway 1.1.1.254

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.2.0.1 255.255.255.0

#

interface GigabitEthernet1/0/7

undo shutdown

ip address 2.2.2.2 255.255.255.0

redirect-reverse next-hop 2.2.2.254

gateway 2.2.2.254

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

#

firewall zone name untrust1 id 4

set priority 10

add interface GigabitEthernet1/0/1

#

firewall zone name untrust2 id 5

set priority 20

add interface GigabitEthernet1/0/7

#

firewall interzone dmz untrust1

detect ftp

#

firewall interzone dmz untrust2

detect ftp

#

security-policy

rule name policy1

source-zone untrust1

source-zone untrust2

destination-zone dmz

destination-address 10.2.0.0 24

action permit

#

return

上一篇: 防火墙如何实现服务器负载均衡

下一篇: 交换机MUX VLAN配置示例

闽公网安备 35012102500533号

闽公网安备 35012102500533号