防火墙虚拟系统

一、简介

虚拟系统概念

虚拟系统(Virtual System)是在一台物理设备上划分出的多台相互独立的逻辑设备。您可以从逻辑上将一台FW设备划分为多个虚拟系统。每个虚拟系统相当于一台真实的设备,有自己的接口、地址集、用户/组、路由表项以及策略,并可通过虚拟系统管理员进行配置和管理。

虚拟系统特点

虚拟系统具有以下特点:

•每个虚拟系统由独立的管理员进行管理,使得多个虚拟系统的管理更加清晰简单,所以非常适合大规模的组网环境。

•每个虚拟系统拥有独立的配置及路由表项,这使得虚拟系统下的局域网即使使用了相同的地址范围,仍然可以正常进行通信。

•可以为每个虚拟系统分配固定的系统资源,保证不会因为一个虚拟系统的业务繁忙而影响其他虚拟系统。

•虚拟系统之间的流量相互隔离,更加安全。在需要的时候,虚拟系统之间也可以进行安全互访。

•虚拟系统实现了硬件资源的有效利用,节约了空间、能耗以及管理成本。

二、虚拟系统应用场景

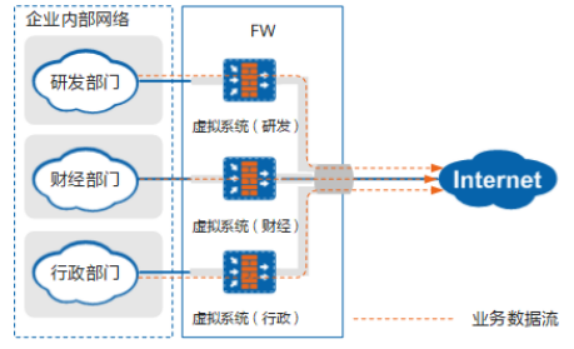

1、大中型企业的网络隔离

大中型企业的网络为多地部署,设备数量众多,网络环境复杂。而且随着企业业务规模的不断增大,各业务部门的职能和权责划分也越来越清晰,每个部门都会有不同的安全需求。这些将导致防火墙的配置异常复杂,管理员操作容易出错。通过防火墙的虚拟化技术,可以在实现网络隔离的基础上,使得业务管理更加清晰和简便。

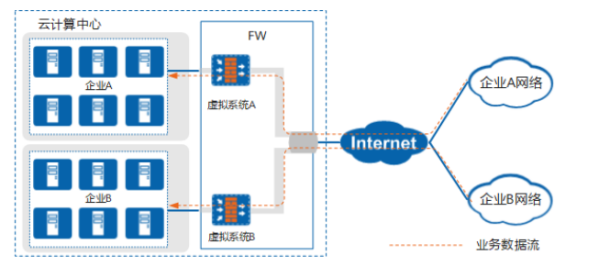

2、云计算中心的安全网关

新兴的云计算技术,其核心理念是将网络资源和计算能力存放于网络云端。网络用户只需通过网络终端接入公有网络,就可以访问相应的网络资源,使用相应的服务。在这个过程中,不同用户之间的流量隔离、安全防护和资源分配是非常重要的一环。通过配置虚拟系统,就可以让部署在云计算中心出口的FW具备云计算网关的能力,对用户流量进行隔离的同时提供强大的安全防护能力。

企业A和企业B分别在云计算中心放置了服务器。FW作为云计算中心出口的安全网关,能够隔离不同企业的网络及流量,并根据需求进行安全防护。

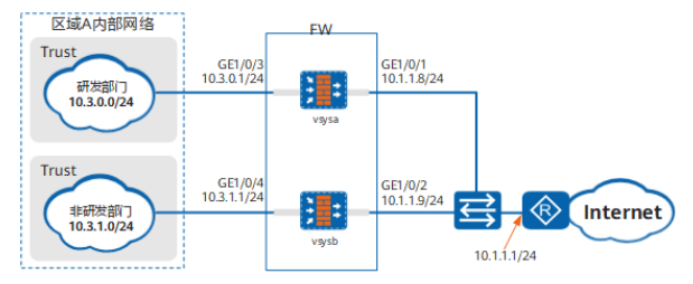

三、配置案例-虚拟系统隔离企业部门

1、配置思路

根系统管理员分别创建虚拟系统vsysa、vsysb并为每个虚拟系统分配资源。

根系统管理员为虚拟系统vsysa配置IP地址、路由和安全策略和NAT策略。

根系统管理员为虚拟系统vsysb配置IP地址、路由和安全策略和NAT策略。

2、配置步骤

(1)根系统管理员分别创建虚拟系统vsysa和vsysb,并为其分配资源。

# 使用根系统管理员账号登录FW。

# 开启虚拟系统功能。

system-view

[FW] vsys enable

# 配置资源类。

[FW] resource-class r1

[FW-resource-class-r1] resource-item-limit session reserved-number 10000 maximum 50000

[FW-resource-class-r1] resource-item-limit policy reserved-number 300

[FW-resource-class-r1] resource-item-limit user reserved-number 300

[FW-resource-class-r1] resource-item-limit user-group reserved-number 10

[FW-resource-class-r1] resource-item-limit bandwidth 20 outbound

[FW-resource-class-r1] quit

# 创建虚拟系统并分配资源。

[FW] vsys name vsysa

[FW-vsys-vsysa] assign resource-class r1

[FW-vsys-vsysa] assign interface GigabitEthernet 1/0/1

[FW-vsys-vsysa] assign interface GigabitEthernet 1/0/3

[FW-vsys-vsysa] quit

[FW] vsys name vsysb

[FW-vsys-vsysb] assign resource-class r1

[FW-vsys-vsysb] assign interface GigabitEthernet 1/0/2

[FW-vsys-vsysb] assign interface GigabitEthernet 1/0/4

[FW-vsys-vsysb] quit

# 配置公共接口。

[FW] interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1] set public-interface

[FW-GigabitEthernet1/0/1] quit

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] set public-interface

[FW-GigabitEthernet1/0/2] quit

(2)根系统管理员为虚拟系统vsysa配置IP地址、路由、安全策略和NAT策略。

# 根系统管理员为虚拟系统vsysa配置接口相关参数。

[FW] switch vsys vsysa

system-view

[FW-vsysa] interface GigabitEthernet 1/0/1

[FW-vsysa-GigabitEthernet1/0/1] ip address 10.1.1.8 24

[FW-vsysa-GigabitEthernet1/0/1] quit

[FW-vsysa] interface GigabitEthernet 1/0/3

[FW-vsysa-GigabitEthernet1/0/3] ip address 10.3.0.1 24

[FW-vsysa-GigabitEthernet1/0/3] quit

[FW-vsysa] firewall zone trust

[FW-vsysa-zone-trust] add interface GigabitEthernet 1/0/3

[FW-vsysa-zone-trust] quit

[FW-vsysa] firewall zone untrust

[FW-vsysa-zone-untrust] add interface GigabitEthernet 1/0/1

[FW-vsysa-zone-untrust] quit

# 根系统管理员为虚拟系统vsysa配置静态路由。

[FW-vsysa] ip route-static 0.0.0.0 0.0.0.0 10.1.1.1

# 根系统管理员为虚拟系统vsysa配置地址组。

[FW-vsysa] ip address-set ipaddress1 type object

[FW-vsysa-object-address-set-ipaddress1] address range 10.3.0.2 10.3.0.10

[FW-vsysa-object-address-set-ipaddress1] quit

# 根系统管理员为虚拟系统vsysa配置安全策略,这条安全策略的作用是允许特定网段的研发员工访问Internet。其他网段的员工访问Internet时,报文会匹配到default安全策略,被deny掉。

[FW-vsysa] security-policy

[FW-vsysa-policy-security] rule name to_internet

[FW-vsysa-policy-security-rule-to_internet] source-zone trust

[FW-vsysa-policy-security-rule-to_internet] destination-zone untrust

[FW-vsysa-policy-security-rule-to_internet] source-address address-set ipaddress1

[FW-vsysa-policy-security-rule-to_internet] action permit

[FW-vsysa-policy-security-rule-to_internet] quit

# 根系统管理员为虚拟系统vsysa配置NAT策略。

[FW-vsysa] nat-policy

[FW-vsysa-policy-nat] rule name nat1

[FW-vsysa-policy-nat-rule-nat1] source-zone trust

[FW-vsysa-policy-nat-rule-nat1] egress-interface GigabitEthernet 1/0/1

[FW-vsysa-policy-nat-rule-nat1] source-address address-set ipaddress1

[FW-vsysa-policy-nat-rule-nat1] action source-nat easy-ip

[FW-vsysa-policy-nat-rule-nat1] quit

[FW-vsysa-policy-nat] quit

(3)根系统管理员为虚拟系统vsysb配置IP地址、路由、安全策略和NAT策略。

具体配置过程与研发部门类似,主要有以下几点区别。

•内网接口的IP地址不同。

•非研发部门无需创建地址范围,直接配置一条允许所有地址范围访问Internet的安全策略即可。

•NAT策略的出接口配置为GE1/0/2,源地址为any。

上一篇: eBackup备份组网

下一篇: 华为FusionSphere虚拟化

闽公网安备 35012102500533号

闽公网安备 35012102500533号